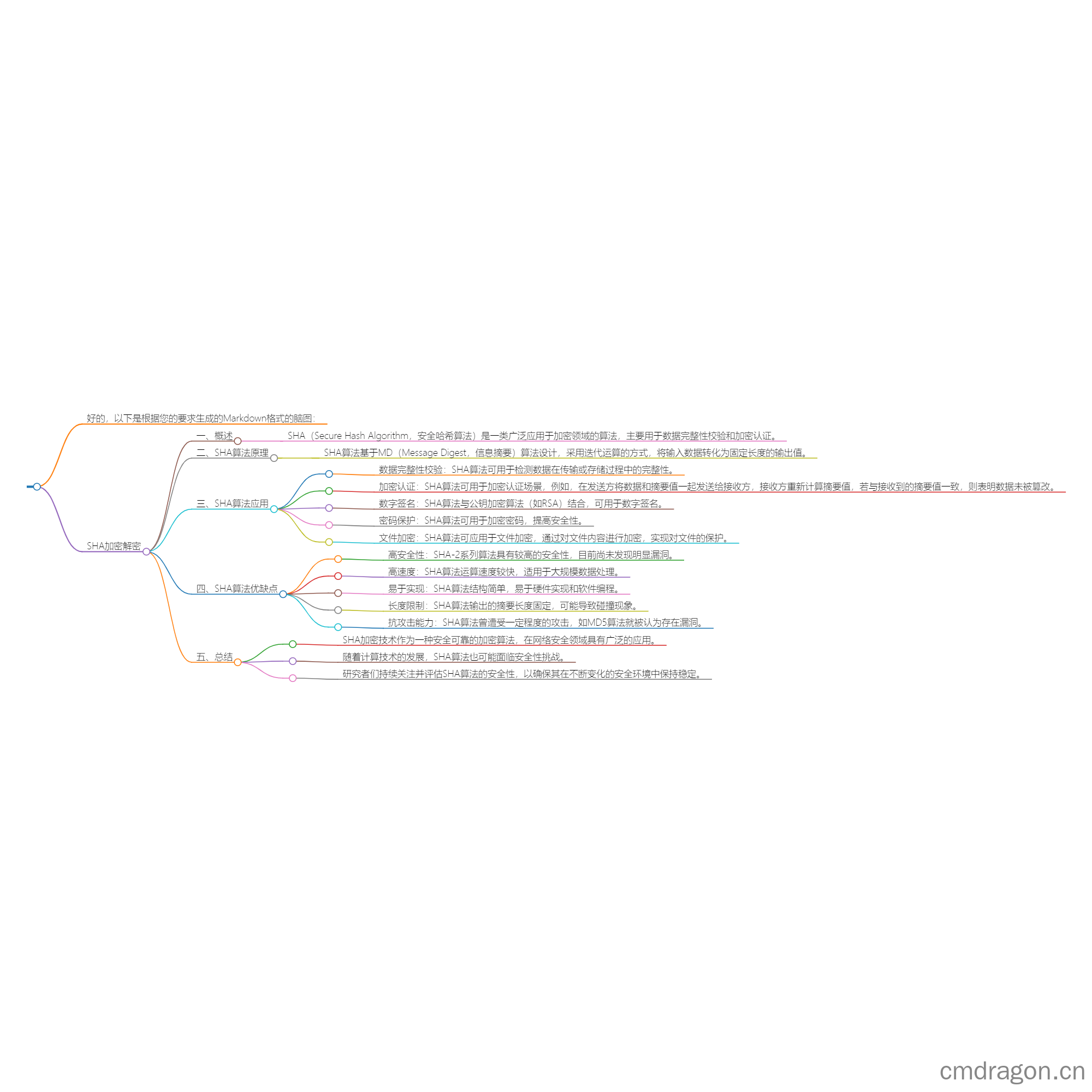

SHA加密解密

一、概述

SHA(Secure Hash Algorithm,安全哈希算法)是一类广泛应用于加密领域的算法,主要用于数据完整性校验和加密认证。SHA算法首次出现在1993年,由美国国家安全局(NSA)研发,并于2001年发布SHA-2系列算法,包括SHA-224、SHA-256、SHA-384和SHA-512。此后,SHA-2系列算法逐渐成为网络安全领域的基石。

SHA在线加密 – 一个覆盖广泛主题工具的高效在线平台(amd794.com)

二、SHA算法原理

SHA算法基于MD(Message Digest,信息摘要)算法设计,采用迭代运算的方式,将输入数据转化为固定长度的输出值。SHA-2系列算法的基本原理如下:

- 初始化:首先,设定一个初始值(IV),作为计算的起点。

- 迭代运算:将输入数据分成512比特(64字节)一组,共进行64次迭代。每次迭代包括四个步骤:a. 数据置换:将输入数据按照特定的置换方式重新排列。b. 置换后的数据与IV进行异或操作。c. 使用特定的逻辑运算对数据进行处理。d. 将处理结果输出。

- 最终输出:经过64次迭代后,将最后一次迭代的输出值作为最终的摘要值。

三、SHA算法应用

- 数据完整性校验:SHA算法可用于检测数据在传输或存储过程中的完整性。接收方可以通过计算接收到的数据摘要值,与预期值进行对比,判断数据是否被篡改。

- 加密认证:SHA算法可用于加密认证场景,例如,在发送方将数据和摘要值一起发送给接收方,接收方重新计算摘要值,若与接收到的摘要值一致,则表明数据未被篡改。

- 数字签名:SHA算法与公钥加密算法(如RSA)结合,可用于数字签名。签名者首先使用SHA算法计算待签数据的摘要值,然后使用私钥对摘要值进行加密,最后将加密后的摘要值与原始数据一起发送给验证者。验证者使用SHA算法计算数据摘要值,再与接收到的加密摘要值进行对比,判断签名是否有效。

- 密码保护:SHA算法可用于加密密码,提高安全性。在用户登录时,将用户输入的密码与存储在数据库中的加密密码进行对比,确保用户身份合法。

- 文件加密:SHA算法可应用于文件加密,通过对文件内容进行加密,实现对文件的保护。

四、SHA算法优缺点

优点:

- 高安全性:SHA-2系列算法具有较高的安全性,目前尚未发现明显漏洞。

- 高速度:SHA算法运算速度较快,适用于大规模数据处理。

- 易于实现:SHA算法结构简单,易于硬件实现和软件编程。

缺点:

- 长度限制:SHA算法输出的摘要长度固定,可能导致碰撞现象。尽管SHA-2算法通过增加迭代次数提高了安全性,但碰撞风险仍然存在。

- 抗攻击能力:SHA算法曾遭受一定程度的攻击,如MD5算法就被认为存在漏洞。尽管SHA-2算法在设计时已考虑抗攻击能力,但随着计算能力的提升,未来可能仍面临攻击风险。

五、总结

SHA加密技术作为一种安全可靠的加密算法,在网络安全领域具有广泛的应用。然而,随着计算技术的发展,SHA算法也可能面临安全性挑战。因此,研究者们持续关注并评估SHA算法的安全性,以确保其在不断变化的安全环境中保持稳定。在实际应用中,应根据具体需求选择合适的加密算法,并关注加密技术的最新发展动态,以确保数据安全。