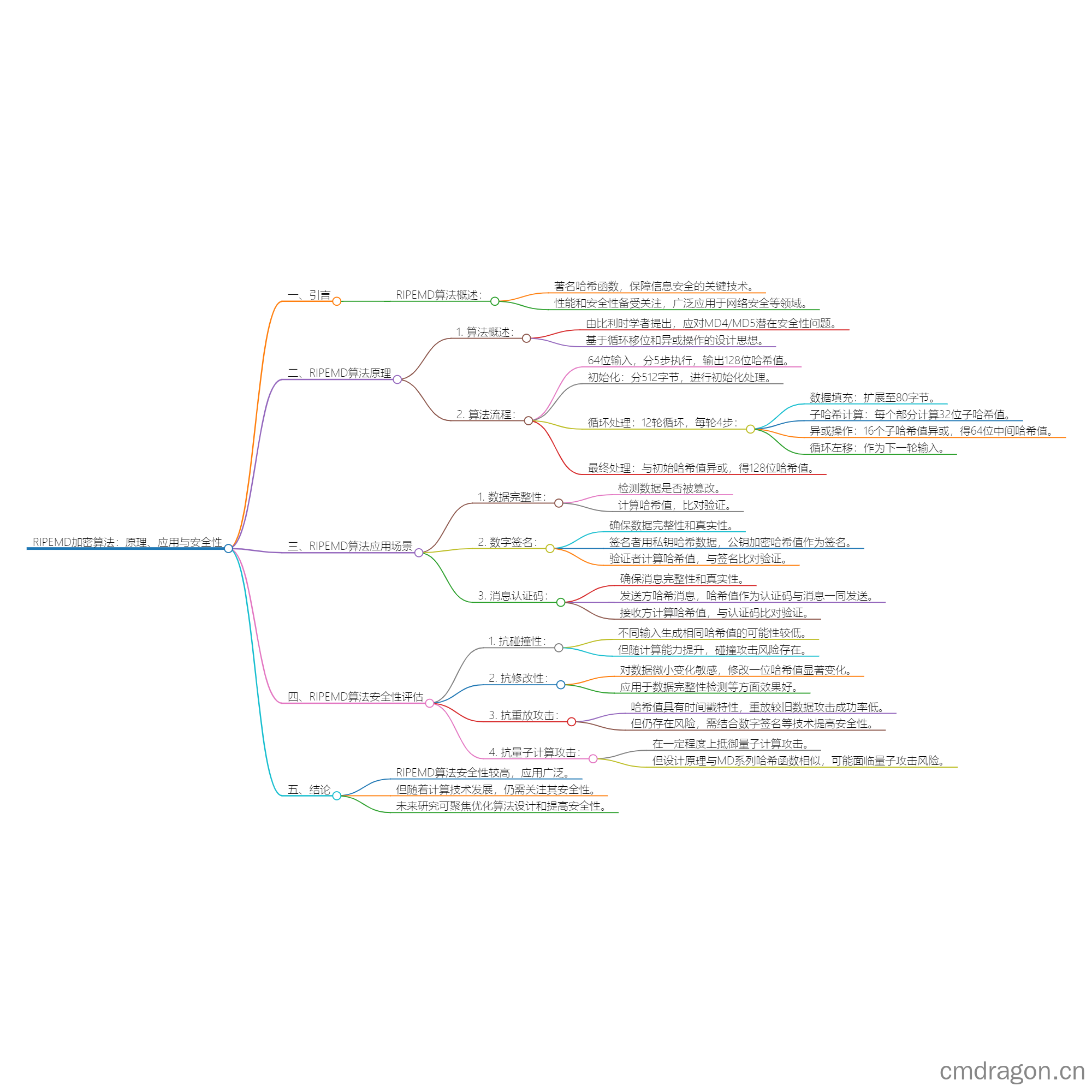

RIPEMD加密算法:原理、应用与安全性

一、引言

在信息时代,数据安全愈发受到重视,加密算法作为保障信息安全的关键技术,其性能和安全性备受关注。RIPEMD(RACE Integrity Primitives Evaluation Message Digest)加密算法作为一种著名的哈希函数,广泛应用于网络安全、数据完整性等领域。本文将从各个方面介绍RIPEMD加密算法,包括算法原理、应用场景、安全性评估等,以期帮助读者更深入地了解和掌握这一重要技术。

RIPEMD在线加密 | 一个覆盖广泛主题工具的高效在线平台(amd794.com)

二、RIPEMD算法原理

- 算法概述

RIPEMD算法是由比利时学者Antoon Bosselaers和Joos Vandewalle于1996年提出,旨在应对MD4和MD5等哈希函数的潜在安全性问题。与MD系列哈希函数类似,RIPEMD也是基于循环移位和异或操作的设计思想。

- 算法流程

RIPEMD算法采用64位输入,分5步执行,最终输出128位哈希值。具体步骤如下:

(1)初始化:将输入消息分为512字节,并进行初始化处理。

(2)循环处理:对512字节的数据进行12轮的循环处理,每轮包括4个步骤:

a. 数据填充:将512字节的数据扩展为64字节,填充至80字节。

b. 子哈希计算:将填充后的数据分为16个部分,每个部分计算出一个32位子哈希值。

c. 异或操作:将16个32位子哈希值进行异或操作,得到一个64位的中间哈希值。

d. 循环左移:将中间哈希值循环左移一定的位数,作为下一轮的输入。

(3)最终处理:循环处理结束后,将最后得到的64位哈希值与初始哈希值进行异或操作,得到最终的128位哈希值。

三、RIPEMD算法应用场景

数据完整性:RIPEMD算法可应用于检测数据是否被篡改,通过对数据进行哈希运算,得到唯一的哈希值,便于比对验证。

数字签名:在数字签名应用中,RIPEMD算法可确保数据的完整性和真实性。签名者使用私钥对数据进行哈希运算,得到哈希值,然后使用公钥对哈希值进行加密,将其作为数字签名。验证者收到数字签名后,使用相同的哈希算法计算数据的新哈希值,并与签名者的公钥加密的哈希值进行比对,从而判断数据的真实性和完整性。

消息认证码:RIPEMD算法可用于生成消息认证码,以确保消息在传输过程中的完整性和真实性。发送方使用RIPEMD算法对消息进行哈希运算,得到哈希值作为认证码,与消息一同发送。接收方收到消息后,使用相同的哈希算法计算消息的哈希值,并与认证码进行比对,验证消息的完整性和真实性。

四、RIPEMD算法安全性评估

抗碰撞性:RIPEMD算法具有较强的抗碰撞性,即使不同的输入数据生成相同的哈希值的可能性较低。然而,随着计算能力的提升,碰撞攻击仍然存在一定风险。

抗修改性:RIPEMD算法对数据微小变化的敏感性较高,即使修改数据的一位,哈希值也将发生显著变化。因此,在数据完整性检测等方面具有较好的应用效果。

抗重放攻击:由于RIPEMD算法的哈希值具有时间戳特性,重放较旧的数据进行攻击的成功率较低。但仍然存在一定风险,需结合其他技术如数字签名、时间戳等手段提高安全性。

抗量子计算攻击:RIPEMD算法在一定程度上抵御了量子计算攻击,但由于其设计原理和MD系列哈希函数相似,未来可能面临量子计算攻击的风险。

五、结论

RIPEMD加密算法作为一种安全性较高的哈希函数,在数据完整性、数字签名、消息认证码等领域具有广泛的应用。尽管在一定程度上具备抗量子计算攻击的能力,但随着计算技术的不断发展,仍需关注其安全性。未来研究可聚焦于优化算法设计、提高安全性,以适应不断变化的信息安全需求。